- Warum wir?

- Funktionen

- Statistik-Übersicht

- Einstiegs- & Referrer-Seiten

- Besucher-Statistiken

- Geräte-Informationen

- Traffic-Struktur

- Ausgehender TrafficNEU

- Individuelle Dashboards

- Erweiterte KonversionsanalytikNEU

- UTM-Kampagnen

- E-Commerce-Statistiken

- Wettbewerbsanalyse & Benchmarking

- Unternehmensnamen Besucher

- Datenschutz-Center

- TWAIA KI-AssistentNEU

White Label

Für SaaS-Anbieter & Agenturen

Stellen Sie Ihren Kunden unsere komplette Analytics-Suite zur Verfügung, direkt in Ihrer eigenen Benutzeroberfläche und mit Ihrem eigenen Branding. Entdecken Sie Analytics-as-a-Service und White Label Analytics. Großer Nutzen, minimaler Aufwand.

- Preise

- White Label

- Erfolgsgeschichten

- Partner

- RessourcenWissensdatenbank

- Kleine Unternehmen

- Digital-Vermarkter

- Webseiten-Analysten

- Unternehmen, Agenturen und SaaS

- Webseiten-Statistiken

- Verhaltensanalyse

- Besucherkommunikation

- DSGVO & Datenschutzgesetze

- Webseiten-Intelligenz

- Digital-Marketing

- Produkt-Aktualisierungen

- Unternehmens-Neuigkeiten

- Newsletter

- Leitfäden

- E-Commerce

INHALT

- Was ist eine Datenpanne?

- Datenpanne oder Datenleck?

- Wie häufig sind Datenschutzverletzungen?

- Bemerkenswerte Datenschutzverletzungen in der jüngeren Geschichte

- Die 10 größten Datenschutzverletzungen aller Zeiten

- Wie kommt es zu Verstößen?

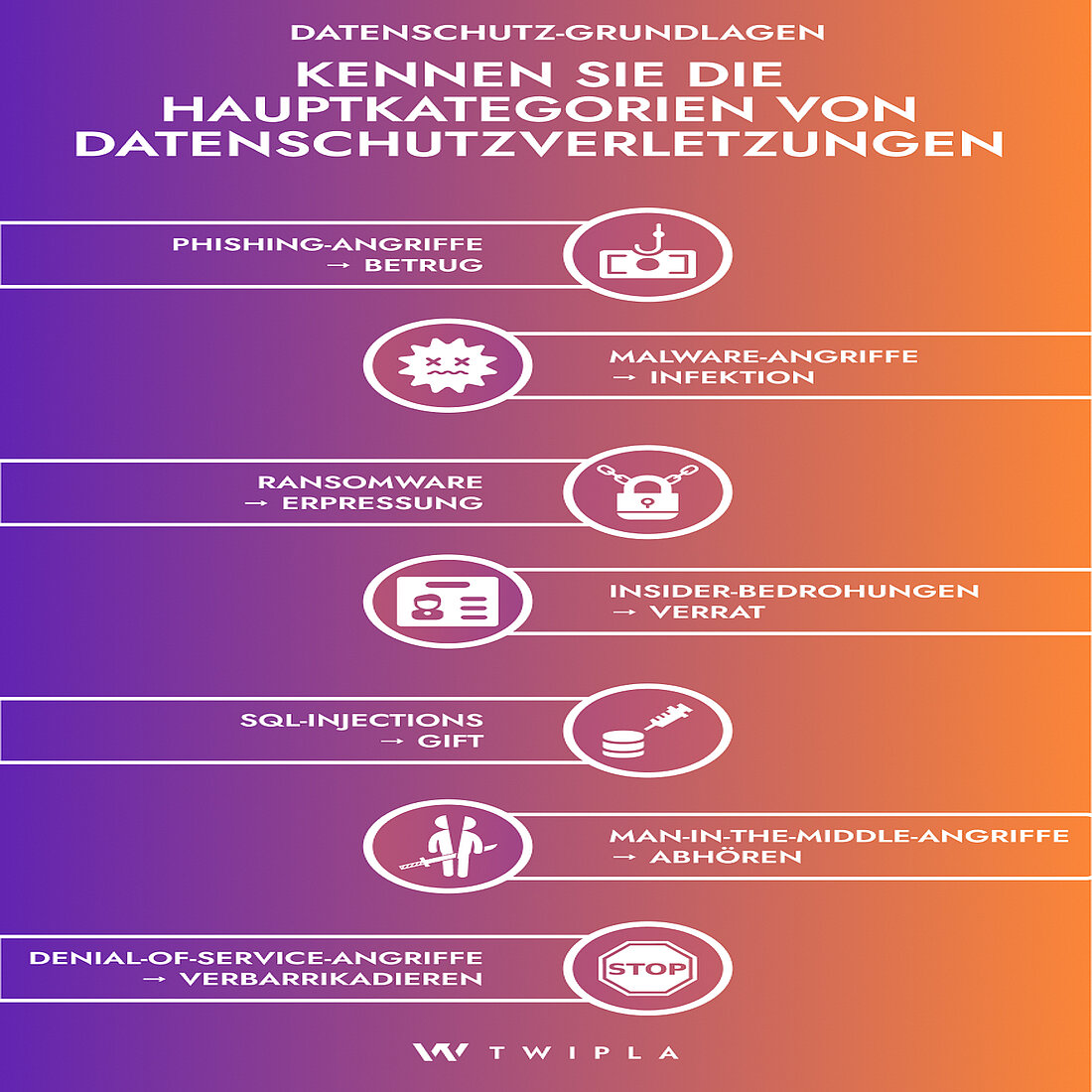

- Arten von Datenverletzungen

- #1 Phishing-Angriffe

- #2 Malware-Infektionen

- #3 Ransomware

- #4 Insider-Bedrohungen

- #5 SQL-Injektionen

- #6 MITM (Man-in-the-Middle-Angriffe)

- #7 Denial of Service (DoS)-Angriffe

- Die versteckten Kosten einer Datenpanne

- TWIPLA: Ihr Analysepartner, der die Risiken von Datenschutzverletzungen mindert

Was ist eine Datenpanne? Definition, Arten, Beispiele

Wussten Sie, dass 60 % der kleinen Unternehmen innerhalb von sechs Monaten nach einem Cyberangriff ihren Betrieb einstellen?

Das ist eine beeindruckende Statistik, und es gibt unzählige weitere, die einen wichtigen Punkt unterstreichen:

Datenschutzverletzungen stellen eine existenzielle Bedrohung für Unternehmen dar und können den Kunden, die ins Kreuzfeuer geraten, erheblichen Schaden zufügen.

Wenn Sie diese Bedrohungen besser verstehen wollen, ist dieser Artikel ein guter Ausgangspunkt. Sie erfahren, was Datenschutzverletzungen sind, wie sie entstehen und wie häufig sie mittlerweile sind.

Tauchen wir ein in die Datenschutzverletzung!

Was ist eine Datenpanne?

→ Der "ungebetene" Gast

Eine Datenschutzverletzung liegt vor, wenn auf Daten unerlaubt zugegriffen wird oder diese gestohlen werden.

Es handelt sich also um einen Diebstahl durch Hacker - Cyber-Einbrecher, die sich an den Sicherheitsvorkehrungen vorbeischleichen, sich holen, was sie wollten, und verschwinden, bevor jemand merkt, was passiert ist.

Sie sind wie Gäste auf einer Party, zu der sie nicht eingeladen waren, und dringen ein, um Ärger zu machen, Wertsachen zu stehlen oder einfach nur, um Spaß zu haben.

Aber diese ungebetenen Gäste sind nicht immer Fremde.

Angriffe auf Daten können auch von Personen verübt werden, die Sie bereits kennen. Wichtige Daten können sein:

→ von gestohlenen Geräten abgezogen werden

→ Zugriff durch Mitarbeiter, oder

→ durch Betrügereien aufgedeckt werden, bei denen Benutzer zur Herausgabe sensibler Daten verleitet werden.

Auf die verschiedenen Arten von Sicherheitsverletzungen werden wir später noch genauer eingehen, aber eines sollten Sie sich unbedingt merken: Das Internet ist ein gefährlicher Ort für Ihre Daten.

Wenn es zu einer Datenschutzverletzung kommt, kann dies für Unternehmen - ob groß oder klein - schwerwiegende Folgen haben: Rufschädigung, finanzielle Verluste, Betriebsunterbrechungen und rechtliche Konsequenzen.

Datenpanne oder Datenleck?

Die sichere Speicherung von Daten ist eine wesentliche Geschäftsanforderung.

Aber Server können immer wieder vorsätzlich angegriffen werden, und Daten können auch einfach durch mangelnde Sorgfalt nach außen dringen.

Zugegeben, die Folgen für Unternehmen sind oft die gleichen.

Und obwohl die Begriffe "Datenschutzverletzung" und "Datenleck" oft synonym verwendet werden, beziehen sie sich eigentlich auf unterschiedliche Arten von Sicherheitsvorfällen.

Schauen wir uns die Bedeutung der Begriffe "Datenschutzverletzung" und "Datenleck" an:

→ Eine Sicherheitsverletzung liegt vor, wenn sich Unbefugte Zugang zu sensiblen Informationen verschaffen.

Dabei handelt es sich um den vorsätzlichen Diebstahl oder die Preisgabe von Daten, was zu schwerwiegenden Folgen wie Identitätsdiebstahl, finanziellen Verlusten oder Rufschädigung führen kann.

Häufig werden diese persönlichen Daten im Dark Web gehandelt.

→ Ein Datenleck entsteht durch die unbeabsichtigte Offenlegung von Daten.

Aber wie kommt es zu einem Datenleck?

Normalerweise sind schlechte Sicherheitspraktiken, falsche Systemkonfigurationen oder menschliches Versagen dafür verantwortlich.

Auch wenn ein Datenleck nicht immer mit einem Angriff von außen einhergeht, birgt es dennoch erhebliche Risiken, da sensible Informationen ohne entsprechende Berechtigung zugänglich werden.

Wie Sie sehen können, liegt der Unterschied in der Absicht.

Aber ob absichtlich oder nicht, der Vorfall ist genauso schädlich, wenn die Daten anschließend missbraucht werden.

Es ist wichtig, die Quelle und die Art des Vorfalls zu verstehen, damit Unternehmen die Auswirkungen bewältigen und verhindern können, dass etwas Ähnliches in der Zukunft passiert.

Wie häufig sind Datenschutzverletzungen?

Datenschutzverletzungen kommen häufig vor, und jedes Jahr sind immer mehr Unternehmen davon betroffen.

Nehmen Sie zum Beispiel die USA. Einem Bericht des Identity Theft Resource Center zufolge gab es im Jahr 2023 mehr gemeldete Datenschutzverletzungen als je zuvor, wobei 3.205 Unternehmen erfolgreich angegriffen wurden.

Diese Vorfälle betrafen 353 Millionen Opfer, was Datenschutzverletzungen zur am weitesten verbreiteten Straftat macht, von der mehr Menschen betroffen sind als von jeder anderen Art von Straftat.

Oder nehmen Sie Großbritannien, wo schätzungsweise 22 % der Unternehmen in den letzten 12 Monaten Opfer von Internetkriminalität wurden(GOV.UK).

Globale Datenverstöße im Jahr 2024

Aber Cyberkriminalität findet nicht nur in der englischsprachigen Welt statt: Russen, Ukrainer, Chinesen und Nigerianer sind am häufigsten von solchen Vorfällen betroffen.

Und obwohl wir uns erst im dritten Quartal befinden, deuten die Daten von IT Governance darauf hin, dass 2024 ein weiteres Rekordjahr für weltweite Datenschutzverletzungen sein wird:

Bemerkenswerte Datenschutzverletzungen in der jüngeren Geschichte

Jedes Jahr werden Unternehmen und Privatpersonen auf der ganzen Welt von Datenschutzverletzungen heimgesucht.

Viele Unternehmen können sich davon nicht erholen und müssen schließen. Auch das Leben von Menschen kann ruiniert werden, und diese Datenschutzverletzungen dienen als abschreckendes Beispiel dafür, wie wichtig der Schutz von Daten durch strenge Cybersicherheitsmaßnahmen ist.

Und während die meisten Datenschutzverletzungen unter dem Radar des öffentlichen Bewusstseins fliegen, sind einige so groß, dass sie Schlagzeilen auf den Titelseiten machen. Hier sind nur zwei der vielen Geschichten, über die wir hier bei TWIPLA berichtet haben:

- Norwegen verurteilt Meta zu einer Geldstrafe von 98.500 Dollar pro Tag wegen Verletzung der Privatsphäre der Nutzer

- WhatsApp-Datenpanne betrifft 487 Millionen Nutzer

Aber das ist natürlich nur die Spitze des Eisbergs.

Nachfolgend finden Sie einige der bedeutendsten Datenschutzverletzungen der jüngeren Geschichte, die jeweils bleibende Auswirkungen auf die betroffenen Unternehmen und ihre Kunden hinterlassen haben.

Die 10 größten Datenschutzverletzungen aller Zeiten

# | Unternehmen | Jahr | Auswirkung |

|---|---|---|---|

1 | Yahoo | 2013 | 3 Milliarden Konten |

2 | Aadhaar | 2018 | 1,1 Milliarden indische Bürger |

- | Alibaba | 2019 | 1,1 Milliarden Nutzerdaten |

4 | 2021 | 700 Millionen Nutzer | |

5 | Sina Weibo | 2020 | 538 Millionen Konten |

6 | 2019 | 533 Millionen Nutzer | |

7 | Marriott International | 2018 | 500 Mio. Kunden |

- | Yahoo | 2014 | 500 Millionen Konten |

9 | Adult Friend Finder | 2016 | 412,2 Millionen Konten |

10 | MySpace | 2013 | 360 Millionen Benutzerkonten |

Das erste, was an dieser Liste auffällt, ist die schiere Anzahl der von diesen Datenschutzverletzungen betroffenen Personen.

Wenn wir für einen Moment so tun, als gäbe es keine Überschneidungen, dann wurden die Daten der meisten Menschen auf der Welt kompromittiert - und das bei nur 10 Verstößen, so groß sie auch waren.

Die zweite Besonderheit ist, dass die meisten dieser Datenschutzverletzungen erst vor kurzem aufgetreten sind.

Obwohl das Internet seit den späten 1990er Jahren populär ist, ereigneten sich alle 10 größten Datenschutzverletzungen der Geschichte in den letzten zehn Jahren.

Das ist kein Zufall.

"Zwischen den Anfängen der Zivilisation und 2003 wurden 5 Exabyte an Informationen erstellt, aber so viele Informationen werden heute alle zwei Tage erstellt."

- Eric Schmidt, Executive Chairman bei Google

Wir befinden uns im Zeitalter von Big Data, in dem täglich über 2.560 Terabyte an Daten erzeugt werden.

Zum Vergleich: Einige Technologen haben geschätzt, dass alle jemals von der Menschheit gesprochenen Wörter die Hälfte dieser Zahl ausmachen würden.

Ein großer Teil dieser Daten wird online gespeichert, was dazu führt, dass Datenschutzverletzungen häufiger auftreten und mehr Schaden anrichten als je zuvor.

Wie kommt es zu Verstößen?

Der Datenschutz ist ein ständiges Wettrüsten zwischen Dienstleistern und Cyberkriminellen, die versuchen, ihre Systeme zu überwinden.

Es ist auch ein Test für Unternehmen, die ihr wertvollstes Gut vor unbefugtem Zugriff durch Mitarbeiter, Auftragnehmer und andere Parteien schützen wollen.

In der Praxis sind Datenschutzverletzungen jedoch auf eine Vielzahl von Sicherheitsmängeln oder Schwachstellen zurückzuführen, die Unternehmen nicht berücksichtigt haben.

Diese Verstöße treten häufig auf, wenn Lücken in der Cybersicherheitsverteidigung eines Unternehmens ausgenutzt werden, sei es aufgrund von:

→ Menschliches Versagen

→ Schwache Richtlinien oder

→ Ausgeklügelte Cyberangriffe.

Häufige Auslöser für Datenschutzverletzungen sind schlechte Systemkonfigurationen, ungepatchte Software oder die versehentliche Offenlegung sensibler Daten.

In vielen Fällen werden Schwachstellen in der Sicherheitsinfrastruktur eines Unternehmens ausgenutzt, wie z. B:

→ Unzureichende Verschlüsselung

→ Schwache Authentifizierungsmethoden, oder

→ unzureichende Überwachung.

Auch menschliche Faktoren spielen eine wichtige Rolle.

Angreifer verwenden häufig Taktiken wie Phishing oder Social Engineering, um Personen zur Preisgabe vertraulicher Informationen zu verleiten.

Darüber hinaus kann eine unzureichende Überwachung von Drittanbietern oder Partnern zu einer unbeabsichtigten Offenlegung von Daten führen, wenn diese externen Systeme kompromittiert werden.

Wenn Unternehmen verstehen, wie es zu Sicherheitsverletzungen kommt, können sie Maßnahmen ergreifen, um ihren Schutz zu verstärken und potenzielle Risiken zu minimieren.

Arten von Datenverletzungen

→ Ein digitales Katastrophenmenü

Leider können Datenschutzverletzungen in einer Vielzahl von Formen auftreten.

Jede Kategorie greift unterschiedliche Schwachstellen an, und Unternehmen können ihre Daten nur dann wasserdicht machen, wenn sie Richtlinien und Verfahren einführen, die sie in jeder Phase des Datenlebenszyklus vor jeder Kategorie schützen.

Im Folgenden finden Sie Informationen zu den sieben Hauptkategorien von Datenschutzverletzungen.

#1 Phishing-Angriffe

Täglich werden 3,4 Milliarden Phishing-E-Mails verschickt.

- AAG-IT

Phishing-Angriffe sind Betrügereien.

Sie verleiten Menschen dazu, vertrauliche Informationen wie Passwörter oder Kreditkartennummern preiszugeben, indem sie vorgeben, eine legitime Quelle zu sein.

Die Angreifer verschicken oft E-Mails oder Nachrichten, die scheinbar von vertrauenswürdigen Unternehmen stammen, und fordern die Empfänger auf, auf einen Link zu klicken oder persönliche Daten anzugeben.

Sobald der Benutzer getäuscht wurde, verschaffen sich die Angreifer Zugang zu seinem Konto oder vertraulichen Informationen. Diese Angriffe beruhen in hohem Maße auf Social Engineering und können ohne entsprechende Sensibilisierung schwer zu erkennen sein.

Beispiel eines Phishing-Angriffs: Koloniale Pipeline

Der erfolgreichste Phishing-Angriff der Geschichte betraf das größte Pipelinesystem für raffinierte Ölprodukte in den USA.

Im Mai 2021 kam der Betrieb durch Ransomware zum Erliegen, die durch einen erfolgreichen Phishing-Angriff ermöglicht wurde, bei dem sich die Hacker Zugang zu Passwörtern verschafften.

Es wird geschätzt, dass dieser Verstoß das Unternehmen 3,4 Milliarden Dollar gekostet hat.

#2 Malware-Infektionen

Im Jahr 2023 wurden weltweit 6,06 Milliarden Malware-Angriffe entdeckt

- Statista

Malware ist die Abkürzung für "bösartige Software" und bezieht sich auf jedes schädliche Programm, das ein Computersystem infiltrieren oder beschädigen soll.

Zu den gängigen Arten von Malware gehören Viren, Würmer und Spyware.

Einmal auf einem Gerät installiert, kann Malware sensible Daten stehlen, Aktivitäten überwachen oder Störungen verursachen.

Malware-Infektionen treten häufig auf, wenn Benutzer unwissentlich bösartige Software über E-Mail-Anhänge, gefährdete Websites oder ungeprüfte Downloads herunterladen.

Beispiel eines Malware-Angriffs: WannaCry

Im Gegensatz zu früheren Ransomware-Angriffen, die einzelne Geräte betrafen, konnte sich der WannaCry-Angriff 2017 über Netzwerke ausbreiten, und dieser Kryptowurm infizierte weltweit über 200 000 Computer.

Der Angriff nutzte eine Windows-Schwachstelle aus, die Microsoft bereits mit einem Patch behoben hatte.

Viele Nutzer hatten ihre Systeme jedoch nicht aktualisiert, so dass ihre Computer ungeschützt blieben.

WannaCry gilt als einer der schädlichsten und berüchtigtsten Ransomware-Angriffe aller Zeiten mit geschätzten Kosten von rund 4 Milliarden US-Dollar.

#3 Ransomware

Die weltweiten Ransomware-Angriffe sind zwischen 2022 und 2023 um 74 % gestiegen.

Ransomware ist eine Art von Malware, die die Daten eines Benutzers sperrt oder verschlüsselt, so dass sie nicht mehr zugänglich sind, bis ein Lösegeld an den Angreifer gezahlt wird.

Der Angreifer verlangt in der Regel eine Zahlung in Kryptowährung und droht damit, die Daten dauerhaft zu löschen oder weiterzugeben, wenn das Lösegeld nicht gezahlt wird.

Ransomware-Angriffe können sich sowohl gegen Einzelpersonen als auch gegen Unternehmen richten und zu schwerwiegenden Unterbrechungen und Datenverlusten führen. Es ist wichtig, niemals das Lösegeld zu zahlen, da es keine Garantie für die sichere Rückgabe der Daten gibt.

Beispiel eines Ransomware-Angriffs: ExPetr

Im Juni 2017 legte die Ransomware ExPetr, auch bekannt als NotPetya, den weltweiten Betrieb lahm. Im Gegensatz zu herkömmlicher Ransomware war ExPetr darauf ausgelegt, maximalen Schaden anzurichten, anstatt Lösegeld zu fordern. Ursprünglich war die Ransomware auf die Ukraine ausgerichtet, doch ihre Auswirkungen gerieten schnell außer Kontrolle.

NotPetya, ein als Ransomware getarnter Wiper, zielte auf Windows-Systeme ab, indem er die SMB-Schwachstelle EternalBlue ausnutzte. Sie verschlüsselte in kürzester Zeit den Master Boot Record (MBR), so dass die betroffenen Systeme nicht mehr gebootet werden konnten, und nutzte Tools wie Mimikatz, um Anmeldedaten zu stehlen und sich über Netzwerke zu verbreiten.

Zu den Hauptleidtragenden gehörten das globale Schifffahrtsunternehmen Maersk und das Pharmaunternehmen Merck, wobei Maersk einen Schaden von rund 300 Millionen US-Dollar meldete. Insgesamt wird der finanzielle Schaden von NotPetya auf etwa 10 Milliarden US-Dollar geschätzt, was ihn zum teuersten Cyberangriff der Geschichte macht.

#4 Insider-Bedrohungen

Interne Akteure sind für 19 % aller Datenschutzverletzungen verantwortlich.

Insider-Bedrohungen gehen von Personen innerhalb eines Unternehmens aus, die Zugriff auf sensible Daten haben.

Dabei kann es sich um einen Mitarbeiter, einen Auftragnehmer oder einen Geschäftspartner handeln.

Insider-Bedrohungen können vorsätzlich sein, z. B. wenn jemand Daten zur persönlichen Bereicherung stiehlt, oder unbeabsichtigt, z. B. wenn jemand versehentlich vertrauliche Informationen durch unvorsichtige Handlungen preisgibt.

Da Insider bereits Zugang haben, können diese Bedrohungen schwieriger zu erkennen sein als externe Angriffe.

Beispiel für eine Insider-Bedrohung: Boeing

2017 schickte ein Boeing-Mitarbeiter eine Tabelle an seine Frau, um sie um Hilfe bei einem Formatierungsproblem zu bitten, ohne zu wissen, dass sie persönliche Daten von etwa 36.000 Mitarbeitern enthielt.

Die Tabelle enthielt versteckte Spalten mit sensiblen Daten, darunter Mitarbeiter-IDs, Geburtsorte und Sozialversicherungsnummern.

Obwohl Boeing davon ausgeht, dass die Daten auf die beiden betroffenen Geräte beschränkt blieben, stellte das Unternehmen allen Mitarbeitern, die in der durchgesickerten Datenbank enthalten waren, zwei Jahre lang eine kostenlose Kreditüberwachung zur Verfügung, was geschätzte Kosten in Höhe von insgesamt 7 Millionen Dollar verursachte.

#5 SQL-Injektionen

SQL-Injection war im Jahr 2023 die größte Bedrohung für Webanwendungen und machte 23 % aller Angriffe aus.

- Statista

SQL-Injektion ist eine Technik, die von Angreifern verwendet wird, um Schwachstellen in der Datenbank einer Website auszunutzen.

Durch das Einfügen von bösartigem Code in ein Eingabefeld können Angreifer die Datenbank manipulieren, um sensible Informationen preiszugeben oder Daten zu beschädigen.

Websites, die Benutzereingaben nicht ordnungsgemäß validieren oder bereinigen, sind anfällig für diese Art von Angriffen, die zur Preisgabe sensibler Daten wie Kundendaten oder Anmeldeinformationen führen können.

Beispiel eines SQL-Injection-Angriffs: Heartland

Im Jahr 2008 kam es bei Heartland Payment Systems aufgrund eines SQL-Injection-Angriffs zu einem der größten Datenverstöße der Geschichte.

Dabei wurden rund 130 Millionen Kredit- und Debitkartennummern preisgegeben, was die gravierenden Schwachstellen in digitalen Zahlungssystemen deutlich machte.

Der von Proofpoint gemeldete Vorfall machte deutlich, dass kein Unternehmen vor Cyber-Bedrohungen gefeit ist, und unterstrich die Notwendigkeit verstärkter Cybersicherheitsmaßnahmen im Finanzsektor.

#6 MITM (Man-in-the-Middle-Angriffe)

35 % der Angriffsaktivitäten betreffen Man-in-the-Middle-Angriffe.

Bei einem Man-in-the-Middle-Angriff (MITM) fängt ein Angreifer heimlich die Kommunikation zwischen zwei Parteien ab, z. B. zwischen einem Benutzer und einer Website, ohne dass eine der beiden Parteien davon weiß.

Der Angreifer kann die Kommunikation belauschen oder sogar verändern und so möglicherweise sensible Daten wie Passwörter oder Finanzinformationen stehlen.

MITM-Angriffe erfolgen häufig über ungesicherte Wi-Fi-Netzwerke, in denen der Angreifer den Datenverkehr leicht überwachen kann.

Beispiel eines Man-in-the-Middle-Angriffs: NSA

Im Jahr 2013 veröffentlichte Edward Snowden Dokumente aus seiner Zeit als Berater bei der National Security Agency (NSA).

Diese Dokumente enthüllten, dass die NSA sich als Google ausgegeben hatte, um den Datenverkehr durch Fälschung von SSL-Verschlüsselungszertifikaten abzufangen.

Dieser MITM-Angriff (Man-in-the-Middle) ermöglichte es der NSA, auf die Suchdaten aller Google-Nutzer, einschließlich der US-Bürger, zuzugreifen, was eine illegale inländische Überwachung darstellt.

#7 Denial of Service (DoS)-Angriffe

Allein Microsoft reagiert jeden Tag auf durchschnittlich 1.700 Denial-of-Service-Angriffe.

Bei einem Denial of Service (DoS)-Angriff wird eine Website oder ein Online-Dienst mit einer überwältigenden Menge an Datenverkehr überflutet, so dass diese abstürzen oder nicht mehr verfügbar sind.

Das Ziel ist es, den normalen Betrieb des Dienstes zu stören, was oft zu erheblichen Ausfallzeiten für die angegriffene Website führt.

Bei DoS-Angriffen werden in der Regel keine Daten gestohlen, aber sie können zu finanziellen Verlusten führen und den Ruf eines Unternehmens schädigen, indem sie dessen Dienste für legitime Benutzer unzugänglich machen.

Beispiel eines Denial-of-Service-Angriffs: Dyn

Im Oktober 2016 richtete sich ein DoS-Angriff gegen Dyn, einen DNS-Anbieter, der für die Verwaltung der Domainnamen verschiedener Unternehmen zuständig ist.

Der Angriff überforderte die Server von Dyn mit übermäßigem Datenverkehr, was zu einem erheblichen Ausfall des Internets führte und über 80 Websites beeinträchtigte.

Zu den wichtigsten betroffenen Websites gehörten Twitter (jetzt X), Amazon, Spotify, Airbnb, PayPal und Netflix.

Die versteckten Kosten einer Datenpanne

→ Mehr als nur ein schlechter Tag

Da sich die Schlagzeilen der Zeitungen - aus offensichtlichen Gründen - auf große Datenschutzverletzungen bei bekannten Unternehmen konzentrieren, ist es leicht zu glauben, dass diese Vorfälle nur große Unternehmen betreffen.

Leider sieht die Realität ganz anders aus.

Tatsächlich betreffen 46 % aller Cyberverletzungen Unternehmen mit weniger als 1.000 Mitarbeitern.

Der Grund dafür liegt auf der Hand: Kleinere Unternehmen verfügen in der Regel über schwächere Sicherheitssysteme, was sie zu einer leichten Beute für geschickte Hacker macht.

Diese Statistik verdeutlicht aber auch die unappetitliche Tatsache, dass kein Unternehmen gegen die mit Datenschutzverletzungen verbundenen Risiken gefeit ist.

Und während die unmittelbare Störung schon schlimm genug ist, gehen die Folgen einer Datenschutzverletzung noch viel weiter.

Für Unternehmen, denen es an robusten Sicherheitsmaßnahmen mangelt, können die Folgen schwerwiegend und vielschichtig sein:

Finanzieller Verlust

Die durchschnittlichen Kosten einer Datenschutzverletzung belaufen sich auf 4,88 Millionen Dollar.

- IBM-Bericht über die Kosten von Datenschutzverletzungen 2024

Die direkten Kosten einer Datenschutzverletzung können beträchtlich sein.

Zu den Ausgaben gehören Geldstrafen, Anwaltskosten und Entschädigungen für die betroffenen Kunden. Zusammengenommen können Datenschutzverletzungen Millionen von Dollar kosten, so dass diese Ereignisse für kleinere Unternehmen besonders verheerend sind.

Schädigung des Rufs

80 % der Kunden wollen nicht mehr mit einem Unternehmen zusammenarbeiten, wenn ihre Daten bei einer Datenschutzverletzung gefährdet sind.

- Internationale Datengesellschaft (IDC)

Vertrauen ist eine entscheidende Komponente jeder Geschäftsbeziehung. Eine Datenpanne kann den Ruf Ihres Unternehmens schwer schädigen, was zu einem Verlust des Kundenvertrauens und einer potenziellen langfristigen Schädigung Ihrer Marke führt. Der Wiederaufbau eines beschädigten Rufs kann ein langsamer und kostspieliger Prozess sein, der oft erhebliche Investitionen in Öffentlichkeitsarbeit und Marketing erfordert.

Betriebliche Unterbrechung

Bei 70 % der Unternehmen wird die Funktionsfähigkeit durch eine Datenpanne mäßig oder stark beeinträchtigt.

- IBM Bericht über die Kosten von Datenschutzverletzungen 2024

Eine Datenpanne kann zu erheblichen Betriebsunterbrechungen führen. Dies kann zu Ausfallzeiten führen, während die Systeme gesichert und repariert werden, zu Produktivitätsverlusten und zur Notwendigkeit eines sofortigen IT-Supports. Insbesondere kleine Unternehmen können Schwierigkeiten haben, diese Unterbrechungen effektiv zu bewältigen, was sich auf ihre Gesamtleistung auswirkt.

Rechtliche und regulatorische Konsequenzen

20 % der Unternehmen, die von einem Datenschutzverstoß betroffen waren, mussten 250 000 Dollar oder mehr an Bußgeldern zahlen.

- IBM Security - Bericht über die Kosten einer Datenpanne 2023

Der Datenschutz ist für Unternehmen von entscheidender Bedeutung, und dazu gehört auch die Einhaltung von Datenschutzgesetzen. Eine Datenschutzverletzung kann zu rechtlichen Schritten von Aufsichtsbehörden und betroffenen Personen führen. Die Nichteinhaltung von Vorschriften wie GDPR oder CCPA kann zu erheblichen Bußgeldern und rechtlichen Sanktionen führen, die die Ressourcen eines Unternehmens weiter belasten.

Verlust des Wettbewerbsvorteils

87 % der Internetnutzer gaben an, dass sie keine Geschäfte mit einem Unternehmen machen würden, wenn sie Bedenken bezüglich dessen Sicherheitspraktiken hätten.

- McKinsey, The consumer-data opportunity and the privacy imperative

Offengelegte Daten können Konkurrenten sensible Einblicke in Ihre Geschäftsabläufe gewähren und so Ihren Wettbewerbsvorteil untergraben. Wenn geschützte Informationen kompromittiert werden, kann dies außerdem Ihre Marktposition und Ihre Innovationsbemühungen untergraben.

Erhöhte Sicherheitskosten

Nach einem Vorfall müssen Unternehmen oft stark in die Verbesserung ihrer Sicherheitsmaßnahmen investieren, um Datenschutzverletzungen zu verhindern.

Dies kann die Implementierung neuer Technologien, die Durchführung von Sicherheitsaudits und die Schulung von Mitarbeitern umfassen, was die finanzielle Belastung weiter erhöht.

Wie Sie sehen können, sind die Auswirkungen einer Datenschutzverletzung tiefgreifend und weitreichend.

Für Unternehmen jeder Größe ist es von entscheidender Bedeutung, in starke Sicherheitsmaßnahmen zu investieren, um sich vor potenziellen Verstößen zu schützen und die damit verbundenen Risiken zu mindern.

Kein Unternehmen ist zu klein, um ins Visier genommen zu werden, und wirksame Sicherheitspraktiken sind unerlässlich, um sowohl Ihre Daten als auch die Zukunft Ihres Unternehmens zu schützen.

TWIPLA: Ihr Analysepartner, der die Risiken von Datenschutzverletzungen mindert

Die Wahl der richtigen Website-Analyseplattform ist entscheidend für den Schutz von Kundendaten und die Einhaltung von Datenschutzbestimmungen. TWIPLA ist die ideale Wahl für Unternehmen, die die Anfälligkeit für Datenschutzverletzungen und die Auswirkungen dieser Vorfälle minimieren möchten.

Privacy-First Design: TWIPLA wurde von Grund auf mit strengen Datenschutzanforderungen entwickelt, wobei der Schwerpunkt auf Datenschutz und Sicherheit liegt.

Verschlüsselung: Unsere Plattform verwendet fortschrittliche Anonymisierungstechniken, um persönliche Identifikatoren aus den Daten zu entfernen.

Datenminimierung: Unsere Plattform hält sich an das Prinzip der Datenminimierung und erfasst nur die Daten, die für digitale Einblicke erforderlich sind.

ISO-Zertifizierung: Unser Engagement für höchste Datenschutz- und Sicherheitsstandards wird durch unsere ISO-Zertifizierung unterstrichen.

Umfassende Lösung: TWIPLA bietet eine vollständige Analyseplattform, die sich nahtlos integrieren lässt, so dass keine zusätzlichen Tools erforderlich sind und die Abläufe rationalisiert werden.

Wenn Sie sich für TWIPLA entscheiden, profitieren Sie von einer verbesserten Datensicherheit und einem vertrauenswürdigen Partner, der sich für den Schutz Ihrer Daten einsetzt. Unser Ansatz stärkt nicht nur Ihre Abwehrkräfte, sondern gibt Ihnen auch die Gewissheit, dass Ihre Daten in sicheren Händen sind.